취약점 개요

- 유닉스 및 리눅스 계열 운영체제의 Sudo 명령어의 취약점을 해결한 업데이트 발표

* Sudo 명령어: 사용자가 다른 사용자의 권한으로 어플리케이션이나 명령을 실행할 수 있도록 하는 시스템 명령어

취약점 설명

- Sudo 명령어에서 힙 버퍼 오버플로우로 인해 발생하는 권한상승 취약점

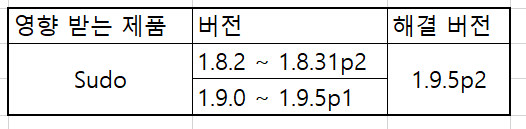

영향을 받는 제품 및 해결 방안

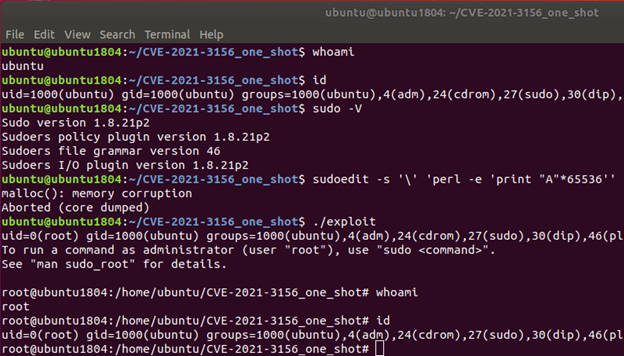

취약점 예시

우분투(18.0.4) 서버에서 취약한 버전의 Sudo(1.8.21p2)를 사용 공개된 Exploit 코드 실행 시 사용자 권한이 루트권한으로 상승된 것을 확인

취약점 점검방법

취약한 버전을 사용할 경우 sudoedit: 시작하는 오류 발생

[취약한 버전]

root@AIOS:~# sudoedit -s /

root@AIOS:~# sudoedit -s '\' `perl -e 'print "A"*65536'`

sudoedit: /: not a regular file

malloc(): memory corruption

Aborted (core dumped)

[취약하지 않은 버전]

root@AIOS:~# sudoedit -s /

root@AIOS:~# sudoedit -s '\' `perl -e 'print "A"*65536'`

usage: sudoedit [-AknS] [-r role] [-t type] [-C num] [-g group] [-h host]

취약점 대응방안

[업데이트 방법]

Ubuntu : apt-get -y install sudo

Red Hat(CentOS) : yum -y update sudo

아래 참조 사이트를 이용하여 최신 버전으로 수동 업데이트 권고

https://www.sudo.ws/stable.html

Sudo Stable Release

Current Stable Release The current stable release of the sudo 1.9 branch is version 1.9.5p2. For the sudo 1.8 branch, see legacy releases. For full details of all changes, see the ChangeLog file or view the commit history via mercurial or GitHub Major chan

www.sudo.ws

#wget "https://www.sudo.ws/dist/sudo-1.9.5p2.tar.gz"

#tar xvzf sudo-1.9.5p2.tar.gz

#cd sudo-1.9.5p2

#./configure

#make && sudo make install

#bash -c "sudo --version"

참고

1. https://nvd.nist.gov/vuln/detail/CVE-2021-3156

2. https://www.sudo.ws/stable.html

3. https://ubuntu.com/security/notices/USN-4705-1

4. https://access.redhat.com/errata/RHSA-2021:0218

5. https://www.debian.org/security/2021/dsa-4839

6. https://lists.fedoraproject.org/archives/list/package-announce@lists.fedoraproject.org/message/LHXK6ICO5AYLGFK2TAX5MZKUXTUKWOJY/

7. https://security.gentoo.org/glsa/202101-33

'Security > Vulnerability' 카테고리의 다른 글

| Apache Log4j 2 RCE 취약점(CVE-2021-44228) (0) | 2021.12.12 |

|---|---|

| ThinkPHP 원격 코드 실행 취약점(CVE-2018-20062) (0) | 2020.11.19 |

| Logjam (CVE-2015-4000) (0) | 2020.08.01 |

| DROWN (CVE-2016-0800) (0) | 2020.08.01 |

| NTP Amplification DDoS Attack (CVE-2013-5211) (0) | 2020.08.01 |