반응형

AWS Secrets Manager를 사용하면 DB credential, API key 등 다양한 암호를 자동으로 rotation이 가능하고 소스코드 단에 하드코딩을 하지 않아도 된다는 이유로 사용하실 수 있습니다.

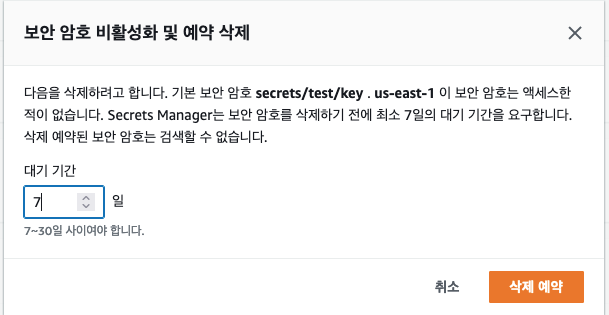

하지만 잘못된 Secrets를 생성하게 되면, Secrets Manager는 보안 암호를 삭제하기 전에 7일~30일의 대기 기간을 요구합니다.

이를 AWS CLI를 사용하여 즉시 삭제가 가능합니다. 즉시 삭제하게되면 secrets을 복구할 수 없기에 신중한 작업이 필요합니다.

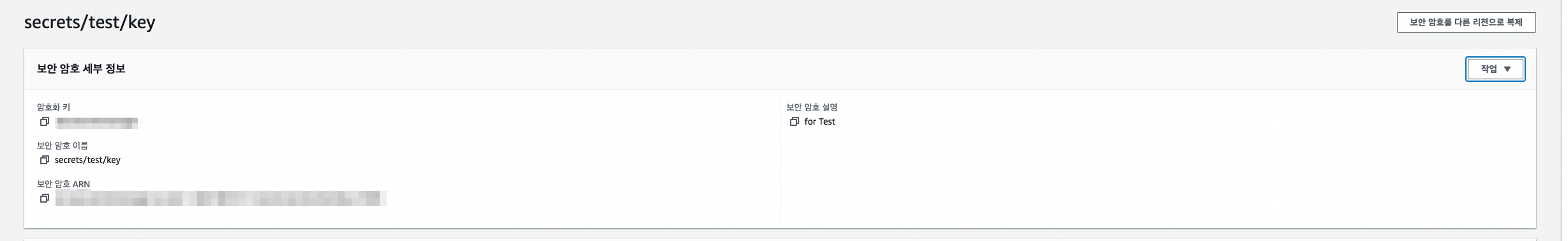

콘솔에서 삭제하려면 최소 7일을 대기해야 하는 것을 확인할 수 있습니다.

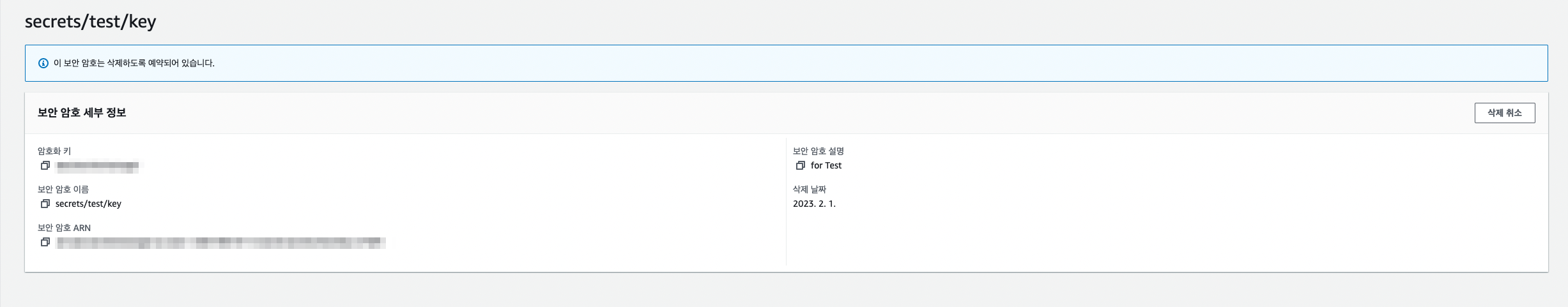

콘솔에서 삭제 예약을 하면 예약 기간동안 삭제 취소가 가능합니다.

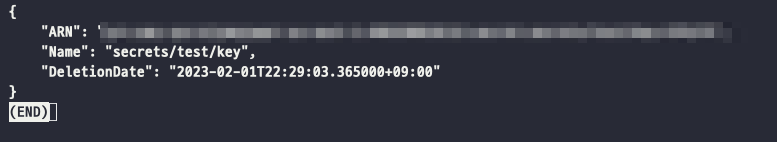

$ aws secretsmanager delete-secret --secret-id your-secret-name --force-delete-without-recovery --region your-region

위 명령어를 통해 secrets를 즉시 삭제하였습니다. 콘솔에서도 해당 secrets가 삭제된 것을 확인할 수 있습니다.

질문이 있으시면 댓글 남겨주시면 확인 후에 답변해드리겠습니다.

감사합니다.

반응형

'AWS' 카테고리의 다른 글

| [AWS] Secrets Manager를 사용한 IAM Access keys 자동 교체 (0) | 2023.06.03 |

|---|---|

| [AWS] AWS SSO SAML with Azure (AWS IAM Identity Center) (0) | 2023.05.30 |

| [AWS] EC2 인스턴스 Tag-based 관리 방법 - 2 (0) | 2023.01.29 |

| [AWS] EC2 인스턴스 Tag-based 관리 방법 - 1 (0) | 2023.01.27 |

| [AWS] Cognito Userpool 생성 (0) | 2022.11.17 |