XSS란 OWASP TOP10에 등록된 취약점으로, 공격자가 상대방의 브라우저에 Script를 실행할 수 있게 하여 사용자 Session을 가로채거나 웹 사이트 변조, 악의적 컨텐츠 삽입, 피싱 등을 수행하는 공격 방법이고 웹사이트는 방어 조치가 취약해 공격자들이 선호하는 공격 방식 이므로 대응책 필요한 공격이다.

*OWASP TOP10 : 가장 일반적인 10 가지 응용 프로그램 취약점 목록

1. 종류

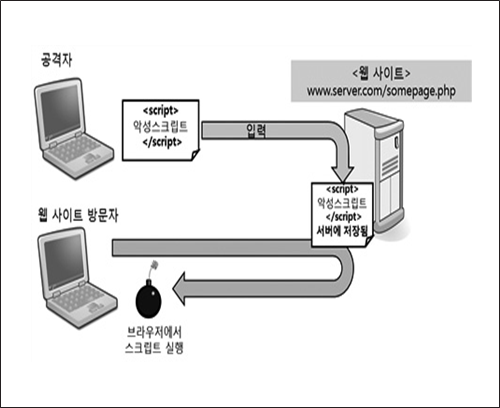

1) Stored XSS

취약점이 있는 웹 서버에 악성 스크립트를 영구적으로 저장해 놓는 방법

<script>alert(document.cookie)</script>

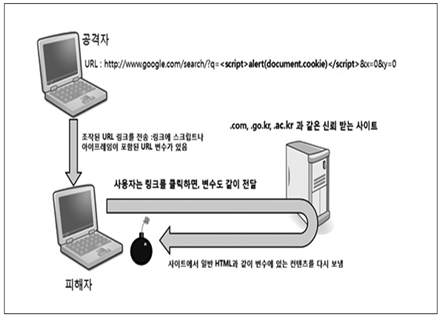

2) Reflected XSS

웹 애플리케이션의 지정된 변수를 이용할 때 발생하는 취약점을 이용

http://www.server.com/search/?q=<script>alert(document.cookie)</script>&x=0&y=0

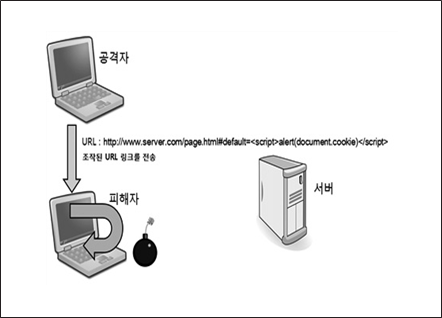

3) DOM XSS

피해자의 브라우저가 HTML 페이지를 구문 분석할 때마다 공격 스크립트가 DOM 생성의 일부로 실행되면서 공격

http://www.server.com/page.html?name=<script>alert(document.cookie)</script>

2. 피해

1) 쿠키 정보 / 세션 ID 획득 : 웹 애플리케이션이 세션 ID를 쿠키에 포함하는 경우 XSS 공격을 통해, 클라이언트의 합법적인 세션 ID를 획득하여 불법적으로 정상 사용자로 가장할 수 있다.

2) 시스템 관리자 권한 획득 : 시스템 관리자 권한을 획득하게 되면, 조직의 내부 시스템으로 이동하여 내부의 중요 정보를 탈취하는 공격으로 이어질 수 있다.

3) 악성코드 다운로드 : 사용자가 악성 스크립트가 있는 URL을 클릭하도록 유도하여 악성 프로그램을 다운로드 받는 사이트로 Redirect 하거나, 트로이목마 프로그램을 다운로드하여 설치할 수 있다.

3. 대응방안

1) 입・출력 값 검증 및 무효화 : 해킹에 사용될 수 있는 입・출력 값을 코딩에 사용되지 못하도록 검증하고 무효화시켜야 한다.

2) 브라우저 확장 프로그램 : 화이트 리스트 기반으로 신뢰 된 사이트의 자바스크립트, 플래쉬, 실버 라이트 및 액티브X 등 동적 스크립트만 브라우저에서 실행하도록 하여 XSS 공격을 예방한다.

3) 보안장비 도입 : 웹 방화벽등 보안장비를 도입하여 공격에 대응한다.

감사합니다.

'Security > Application' 카테고리의 다른 글

| 모의해킹 참고 사이트 (0) | 2021.02.17 |

|---|---|

| OWASP TOP10 (0) | 2020.06.30 |

| HTTP 헤더 (0) | 2020.06.26 |

| 쿠키 & 세션 (0) | 2020.06.26 |

| Burp suite 설치 및 사용법 (0) | 2020.05.29 |